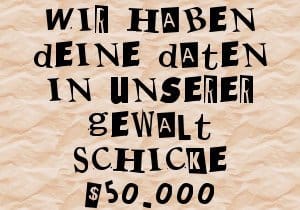

Heise berichtet über eine neue Masche von Cyber-Kriminellen. Dabei fordern diese von Websitebetreibern „Lösegeld“. Der Erpressung zugrunde liegt allerdings glücklicherweise keine Entführung von Menschen. Bei diesem, „RansomWeb-Attacke“ getauften, Angriff werden stattdessen „Daten entführt“:

Heise berichtet über eine neue Masche von Cyber-Kriminellen. Dabei fordern diese von Websitebetreibern „Lösegeld“. Der Erpressung zugrunde liegt allerdings glücklicherweise keine Entführung von Menschen. Bei diesem, „RansomWeb-Attacke“ getauften, Angriff werden stattdessen „Daten entführt“:

Zunächst verschaffen sich die Angreifer Zugang zu den Servern einer geschäftskritischen Web-Applikation. Hier manipulieren sie dann diverse Skripte dahingehend, dass alle Datensätze nur noch verschlüsselt abgespeichert werden. Zusätzlich werden auch die vorhandenen Datensätze verschlüsselt. Der zugehörige Schlüssel liegt dabei auf Servern der Angreifer und wird via HTTPS geladen, so dass er nicht im Klartext übertragen (und im Traffic mitschneidbar) wird.

Nach einer geraumen Zeit erst – in einem Fall waren es sechs Monate! – löschen die Erpresser den Key von ihrem Server und erpressen den Websitebetreiber nach dem Muster: „Geld für den Key“. Die lange Wartezeit hat es in sich: In der gesamten Zeit wurden alle Datenbankeinträge verschlüsselt gespeichert, während ältere Backups oft bereits überschrieben worden sind.

Ablauf der Angriffe

Den genauen Ablauf beschreibt das Schweizer Sicherheitsunternehmen High-Tech Bridge, das diese neue Erpressungsmethode bei zwei Kunden untersucht hat, so (eigene Übersetzung):

- Die Web-Applikation wurde sechs Monate zuvor angegriffen, mehrere Serverskripte wurden verändert, um Daten vor dem Speichern in die sowie nach dem Auslesen aus der Datenbank zu verschlüsseln. Die bedeutete eine Art “on-fly”-Patching, das für die Nutzer der Applikation unsichtbar war.

- Dabei wurden nur einige der wichtigsten Felder der Datenbanktabellen verschlüsselt (vermutlich um die Performance der Web-Applikation nicht zu sehr zu beeinträchtigen). Alle bereits vorhandenen Databank-Inhalte wurden auf die gleiche Weise verschlüsselt.

- Der Verschlüsselungs-Key wurde auf einem externen Server gespeichert und nur per HTTPS zugänglich gemacht (vermutlich um ein Abfangen des Schlüssels durch Traffic Monitoringsysteme zu verhindern).

- Sechs Monate lang warteten die Hacker still, während Backups mit der kompromittierten Version der Datenbank überschrieben wurden. Am Tag X entfernten die Hacker den Verschlüsseltungs-Key vom externen Server. Damit wurde die Datenbank unbrauchbar, die Website funktionierte nicht mehr und die Hacker verlangten Lösegeld für den Verschlüsselungs-Key.

Opfer wurde zunächst ein Finanzdienstleister, von dem auf diese Art udn Weise 50.000 Dollar gefordert wurden. Etwas später wurde der Betreiber eines phpBB-Forums mit derselben Methode erpresst. Das Forum diente des Kundenservices und war damit unternehmenskritisch für den Anbieter. Hier reichte den Angreifern eine Wartezeit von nur zwei Monaten, bevor sie sich mit der Löschung des Schlüssels und ihrer Forderung ans Licht traten. In diesem Fall dokumentiert Hight-Tech-Bridge genau, welche Skripte wie zur Verschlüsselung von Usernamen und Mailadressen manipuliert wurden. Dieser Angriff wurde übrigens mittels regulärer FTP-Zugänge ausgeführt, deren Passwörter sich die Hacker verschafft hatten. Die Forensoftware selbst war fehlerfrei.

Mit Sorgfalt leicht erkennbar

Hight-Tech-Bridge weist darauf hin, dass die Veränderungen an Skripten und Datenbank vergleichsweise einfach und schnell detektierbar sind: Wer seine Applikationen regelmäßig updatet und seine Skripte mittels File Integrity-Monitoring überwacht, wird einen solchen Angriff sofort bemerken. Allerdings: wer tut dies wirklich?

Das Risiko der leichten Entdeckbarkeit gehen die Angreifer u. U. gern ein. Denn auf der anderen Seite kann derjenige, der Opfer einer solchen Manipulation geworden ist, praktisch gar nichts anderes tun, als zu zahlen, warnt High-Tech-Bridge:

Backups helfen nicht viel, denn die Datenbank wird im verschlüsselten Zustand gesichert, während der Verschlüsselungs-Key remote gespeichert ist und nicht mitgesichert wird. Eine Wiederherstellung ist ohne Bezahlung des Lösegeldes nahezu unmöglich, weshalb die Opfer keine andere Chance haben, als die Angreifer zu bezahlen.

Bleibt nur zu hoffen, dass RansomWeb-Angriffe vorerst exotisch bleiben. Man sollte die vorliegenden Beispeile jedoch als ein dezentes Zeichen nehmen, um das Hosting der eigenen Systeme kritisch zu überdenken, Update-Fristen zu verkürzen und das ggf. Monitoring zu verbessern.

Herzlich aus Hürth

Nicola Straub

DSGVO: Dem Monster ins Gesicht sehen

DSGVO: Dem Monster ins Gesicht sehen Sichere Bereitstellung von Online-Werbung: 10 Tipps vom IT-Sicherheitsexperten

Sichere Bereitstellung von Online-Werbung: 10 Tipps vom IT-Sicherheitsexperten Aktuell gehäufte DDoS-Erpressungen von deutschen Onlineshops

Aktuell gehäufte DDoS-Erpressungen von deutschen Onlineshops Sicherheit für Online-Shop-Betreiber: kleine Malware, großer Schaden

Sicherheit für Online-Shop-Betreiber: kleine Malware, großer Schaden